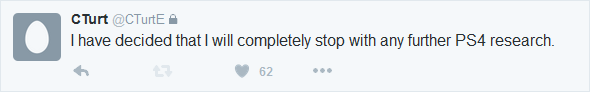

C'est la scène PS4 qui prend un coup : le développeur CTurt, qui était à l'origine d'un potentiel hack pour la console, vient de livrer ses derniers détails et... de quitter la scène underground... Vous pouvez mettre une croix sur le hack PS4 prévu plus ou moins prochainement.

Heureusement, CTurt a eu la bonne idée de publier une explication détaillée de son exploit kernel pour PS4 en 1.76 sur son GitHub de façon à permettre aux personnes ayant de solides connaissances et compétences de "reproduire" le fameux exploit. Le code source n'a intentionnellement pas été divulgué par crainte qu'il soit utilisé à des fins malveillantes, il vous faudra donc de très sérieux acquis de FreeBSD, d'architecture x86 et de rétro-ingénierie en général. Néanmoins, il semblerait que les explications soient assez détaillées pour que n'importe quelle personne très motivée puisse y arriver.

Quelle sera la suite de cet événement ?

Comme dit plus haut, le billet de CTurt étant très complet, je pense qu'il n'y a pas de raison pour qu'une ou plusieurs bonne(s) personne(s) ne reprenne(nt) pas le boulot du développeur. L'avenir de la PS4 se décidera en fonction de la décision des hackers compétents qui auront su relever le défi, ou bien laissera place au premier appareil DRM-é à 100 $ contenant l'exploit.

Quant au kernel, il semblerait qu'il fût patché dans un firmware 2.xx et non directement après le 1.76 contrairement à l'exploit WebKit. Théoriquement, on pourrait penser qu'un exploit userland aurait pu être trouvé sur les derniers firmwares et qu'il aurait pu permettre de ce fait d'exécuter un exploit kernel. Mais comme l'a expliqué CTurt, et comme nous vous l'expliquerons dans un prochain article (MàJ : article publié), tout ceci est plus complexe à faire qu'à dire...

L'arrêt soudain de CTurt est également une surprise inattendue par les internautes. Personne ne sait s'il a fait ça à cause de la piraterie, ce qui semblerait étrange puisque très peu d'activité liée à la piraterie est présente ou en tout cas apparente pour la PS4, ou par peur de la justice, bien qu'il ait déclaré à Wololo dans le passé qu'il ne se souciant pas des conséquences juridiques de son travail...

Quelles mesures va prendre Sony ?

Aucune. Enfin, je pense, vu que l'exploit a déjà été patché depuis un firmware 2.xx. C'est seulement si des hackers pénètrent un peu plus dans le noyau en se plongeant dans les trouvailles de CTurt et en découvrant des failles toujours d'actualité que le géant japonais risque de réagir, et au quart de tour, comme d'habitude malheureusement. D'ailleurs, un groupe de hackers a déjà la main sur le fameux exploit, mais ne souhaite pas encore le donner au grand public, certainement par peur des poursuites, par peur d'ouvrir une brèche vers l'illégalité, ou d'autres raisons.

En tout cas, CTurt a révélé de bien belles informations concernant son exploit PS4. Bien qu'il ait déjà été patché, certaines choses pourraient être plus difficilement corrigeables par Sony à l'avenir. Par ailleurs, cela avait déjà été affirmé auparavant par le même développeur, mais Sony n'utilise pas de technique de distribution aléatoire de l'espace d'adressage (ASLR) sur les fonctions touchant au kernel. Ceci dit, rien n'empêche le constructeur de l'implémenter dans une mise à jour future.

Il se pourrait aussi que Sony envoie au hacker une demande de suppression de ses informations liées au noyau et au système PS4 en général s'il considère qu'il en dit trop à ce sujet. C'est une hypothèse qui pourrait coïncider avec ce départ brutal et regrettable. Un petit "ctrl+s" (sauvegarder) est donc peut-être de rigueur pour les intéressés (voilà pour rappel le lien vers les explications).

Bref, là aussi et comme très souvent, il va falloir se contenter du fameux Wait & See...

Je doute que Sony se risque à nouveau dans les poursuites judiciaires, vu ce qui s'est passé avec GeoHot (rappel : GeoHot a hacké la PS3 en une semaine suite à un défi lancé par un internaute, alors que tous les autres se cassaient les dents dessus depuis trois ans. Il a eu des problèmes avec la justice à cause de Sony. C'est à cause (ou grâce ?) à ça que le PSN était attaqué par les Anonymous en 2012 (je crois que c'était 2012))

Je manque des mots pour décrire ce que mon cœur ressent mais que faire , on peut juste compter sur les autres qui pourront faire quelques choses grâce à ces explications sur le fonctionnement du noyau de la console.

, on peut juste compter sur les autres qui pourront faire quelques choses grâce à ces explications sur le fonctionnement du noyau de la console.

Je risque de vendre ma console 1.76 que j'avais mis au chaux

Noon Chronoss, garde-la ! Tu seras bien content de l'avoir gardée au chaud dans 1 ou quelques années ! ^^

Tu seras bien content de l'avoir gardée au chaud dans 1 ou quelques années ! ^^